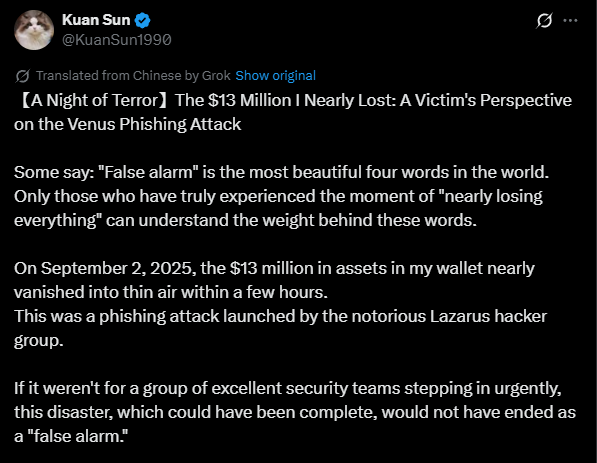

All’inizio di questa settimana, la balena crypto Kuan Sun ha condiviso la sua esperienza dettagliata di essere stato preso di mira da un sofisticato attacco di phishing sul suo account X.

Questa storia serve come un severo avvertimento per tutti gli investitori, poiché ha perso e poi recuperato $13,5 milioni. Man mano che l’ecosistema degli asset digitali si espande, aumenta anche il rischio di hacking. Come possono gli investitori prevenire perdite massicce?

Un incontro apparentemente innocuo che è diventato un incubo

SponsoredUn attacco di phishing martedì ha derubato Kuan Sun, un utente della piattaforma di prestito decentralizzata Venus Protocol, della sua criptovaluta. Tuttavia, grazie alla rapida risposta e cooperazione del team di Venus Protocol, è stato in grado di recuperare i fondi rubati.

L’attacco elaborato è iniziato nell’aprile 2025 alla Conferenza Wanxiang di Hong Kong. Lì, un amico comune ha presentato Sun a qualcuno che affermava di essere un rappresentante per lo sviluppo aziendale di Stack in Asia. Questo tipo di networking è comune nel settore crypto, e si sono aggiunti su Telegram.

Il 29 agosto, il cosiddetto “BD” ha richiesto una semplice riunione su Zoom. Sun si è unito in ritardo e ha notato che non c’era suono nella stanza.

Un messaggio pop-up sulla sua pagina web diceva: “Il tuo microfono necessita di un aggiornamento.” Confuso, Sun ha cliccato sul pulsante di aggiornamento—un errore fatale che ha innescato la trappola.

Sun ha poi realizzato che gli hacker non stavano agendo d’impulso. Ha detto che l’attacco altamente personalizzato era in corso da lunedì, prendendo di mira lui specificamente.

Sponsored Sponsored

Dopo l'”aggiornamento”, ha iniziato a vedere strani messaggi sul suo computer. Il browser Chrome si chiudeva in modo anomalo e appariva un messaggio “Ripristinare le schede?”.

Non sospettando nulla, Sun ha continuato la sua routine e ha acceduto a Venus Protocol tramite il suo browser. Lì, ha proceduto a effettuare un prelievo, un’operazione che aveva fatto innumerevoli volte prima.

Poco dopo, il suo computer ha rallentato, il suo account Google è stato disconnesso da Chrome e transazioni strane e sconosciute sono apparse nel suo wallet. Ha immediatamente capito che qualcosa non andava.

L’analisi suggerisce che gli hacker abbiano sostituito la sua estensione Rabby wallet frequentemente utilizzata con un programma dannoso. Questa tattica è spesso utilizzata da Lazarus, il famigerato gruppo di hacker nordcoreano.

Dopo aver ottenuto l’autorità di approvazione del wallet, hanno rapidamente trasferito vari token, tra cui vUSDC, vETH, vWBETH e vBNB.

Una rapida ripresa e lezioni chiave

Sun ha agito rapidamente contattando le aziende di sicurezza blockchain Peckshield e Slowmist per ricevere indicazioni. Ha anche contattato il team di Venus Protocol per chiedere aiuto.

Di conseguenza, Venus Protocol ha immediatamente sospeso la piattaforma come misura preventiva e ha avviato un’indagine.

Sponsored SponsoredHanno poi avviato un voto di governance d’emergenza per forzare la liquidazione del wallet dell’attaccante, permettendo a Sun di recuperare con successo i suoi $13,5 milioni.

Giovedì, Sun ha condiviso la sua storia e le sue principali lezioni apprese. Ha avvertito che gli hacker nordcoreani stanno utilizzando sempre più una combinazione di ingegneria sociale, deepfake e Trojan.

SponsoredDi conseguenza, ciò che sembra essere una videoconferenza legittima o un normale account Twitter potrebbe essere completamente falso.

Ha specificamente consigliato agli utenti di evitare link Zoom da altri e di scaricare plugin di programmi solo da canali ufficiali. Ha anche esortato a non cliccare mai su link di “aggiornamento” che appaiono in finestre pop-up.

Sun ha espresso la sua gratitudine al team di Venus per la loro rapida azione nel prevenire ulteriori danni. Ha esortato tutti a “essere sempre sospettosi di qualsiasi richiesta ricevuta nella vita quotidiana e a rispondere sempre con calma.”